ATEXIO a publié au mois de juin son chiffre d’affaires pour l’année 2017 1.429K€ en hausse de 17% comparé à 2015.

ATEXIO a publié au mois de juin son chiffre d’affaires pour l’année 2017 1.429K€ en hausse de 17% comparé à 2015.

Lionel MOURER participe à l’organisation et au déroulement de l’exercice de Cybercrise du CLUSIF.

Ce test se déroule le 22 juin 2017.

L’objectif du test :

Épaulé par le CLUSIR Aquitaine, quelques membres du groupe de travail « Panorama de la Cybercriminalité », de l’ANSSI et de plusieurs services de l’État, le Conseil d’Administration du CLUSIF a pris l’initiative d’organiser en 2017 son premier exercice de cyber-crise.

En dehors de certains OIV qui se retrouvent inclus dans la mise en place d’exercices réalisés par la sphère publique/gouvernementale, les entreprises n’ont à ce jour que très peu d’occasion de tester leur réaction face à une crise cyber. En tant qu’association, le CLUSIF pense donc qu’il est de son devoir d’organiser un tel exercice pour sensibiliser l’ensemble de ses adhérents ainsi que plus largement, le grand public.

Les résultats de cet exercice seront présentés lors d’une grande conférence au mois de septembre 2017. Cette conférence sera notamment l’occasion de revenir sur les actions potentiellement anticipables, ainsi que sur les bonnes pratiques à mettre en œuvre pendant, mais également suite à une cybercrise.

L’exercice de crise du CLUSIF se déroule sur une journée complète et sera de type « table top » / jeu de rôle, mettant en œuvre :

Depuis le 12 mai le Monde entier subi une « cyberattaque » sans précédents : Wanacry.

L’entreprise Renault en France, des hôpitaux en Grande-Bretagne ou encore un opérateur téléphonique en Espagne. On cite très souvent les grandes entreprises dans ce genre de situations mais malheureusement les petites et moyennes entreprises subissent également cette « cyberattaque ».

Le digital facilite et fait exploser la collecte de données, en particulier à caractère personnel. Une aubaine pour le marketing et … la cybercriminalité !

Lors de l’événement #NSD16, organisé par l’association NetSecure Day, Clément MICHEL, est intervenu afin de présenter l’avenir des tests d’intrusion : l’approche Red Team.

jeudi 12 janvier 2017,

Nos équipes ATEXIO se sont transformée en détectives !

ATEXIO a renouvelé sa certification EcoVadis validant ses engagements en matière de RSE

ATEXIO obtient le Label France Cybersecurity pour ses prestations de conseil et d’audit en Sécurité de l’information et Continuité d’Activité.

Le 26 mai 2016, à l’occasion de la seconde édition du « Bpifrance Inno Génération », ATEXIO a reçu le Label France Cybersecurity pour ses prestations de conseil et d’audit en Sécurité de l’information et Continuité d’Activité.

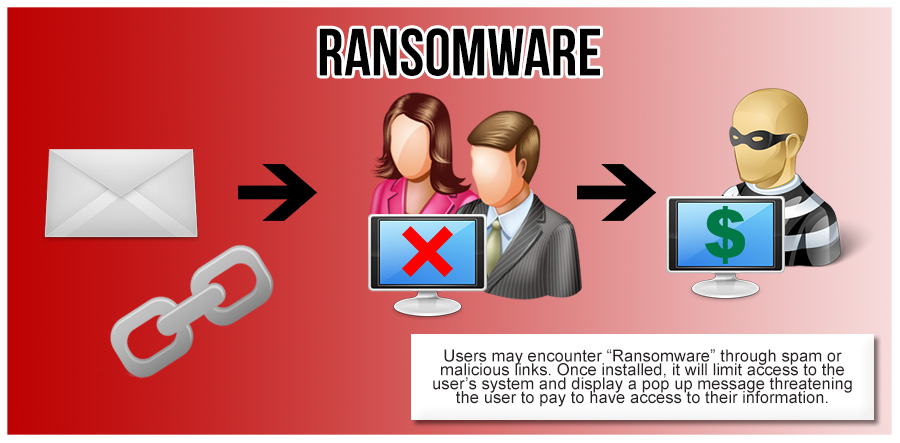

Si vous avez suivi les récentes actualités vous n’êtes certainement pas passé à côté des récentes campagnes de phishing à base de ransomware. Pour les autres, soyez extrêmement vigilants car plusieurs campagnes sont actuellement en cours dans toute la France.

Ces campagnes basées, notamment, sur les virus « Teslacrypt » et « Locky » (dont nous vous détaillions une partie du fonctionnement dans l’article Locky : Analyse détaillée du dropper) sévissent depuis maintenant plusieurs semaines et sont extrêmement virulentes.

Une campagne de spam de grande envergure semble avoir débutée le 16 Février 2016, son but est de déployer un malware de type CryptoLocker appelé Locky. L’email envoyé aux utilisateurs pour l’infection semble à chaque fois contenir un message concernant une facture qui doit être vérifié par l’utilisateur. Cette soi disant facture prend la forme d’une archive ZIP contenant un fichier Javascript malveillant. Cet article a pour but d’analyser le fonctionnement et le comportement de ce script malveillant.